【猎云网(微信号:ilieyun )】11月7日报道 (编译:金怡琳)

)】11月7日报道 (编译:金怡琳)

现在是云数据运行的世界。由于这是如此巨大的利润来源和未来的基础设施,你可能会认为亚马逊、谷歌、IBM和所有营收数十亿美元的云计算公司都非常了解其数据中心中的每个硬件、软件和代码,其实你错了。

对于黑客而言,数据中心是目标的核心,这是最重要的控制点之一,也是价值最高的目标之一。

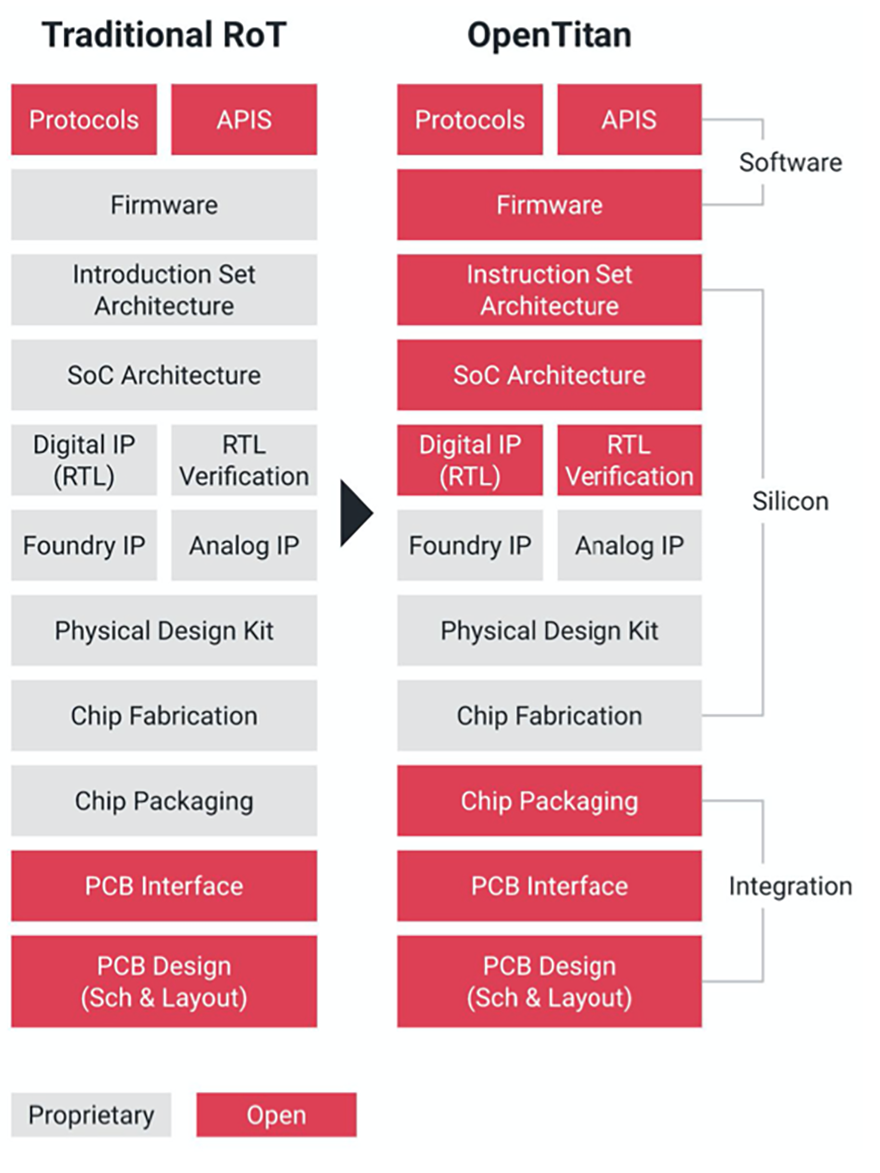

谷歌在11月5日发布了一款新开源芯片设计:OpenTitan,该设计来源于该公司从位于五大洲的19个数据中心的第一层防御。这是数据中心使用了两年的Titan芯片的开源版本。

Titan旨在通过加密证明,在谷歌规模达80亿美元的云计算业务中运行的机器是可信赖的,它们没有增加任何漏洞,也没有受到对手的秘密控制。

Google Cloud工程副总裁Royal Hansen表示:“芯片所提供的安全保证在云计算业务中至关重要。”

Titan芯片的开源是谷歌及其合作伙伴的共同努力,旨在提高数据中心中最低级运行机器的透明度和可靠度。它旨在让任何人从一开始就可以检查、了解并且完全信任公司的机器。总部位于英国剑桥的非营利性工程公司lowRISC将管理该项目。

作为在芯片制造厂等地点防止间谍活动的又一道防线,OpenTitan还具备自检功能,可在每次启动芯片时检查内存是否被篡改。

基本漏洞

想象一下一个像金字塔一样的云计算数据中心,或者,如果你想更精确的话,那么就想象一下一座像珠穆朗玛峰大小的纸牌屋。最低级别的是在打开电源时运行第一个代码的硅硬件。之后机器启动,每个组件在开始的那一刻就运行大量的代码。这段代码历来难为人知,更不用说完全理解或是有效保护了。在安全软件开始运行之前,固件之类的代码已处于活动状态并控制开机过程。这就使得固件和其他低级别目标对黑客格外具有吸引力。

去年,俄罗斯政府的黑客被发现利用预装在电脑固件上的追踪软件的缺陷,来进行间谍活动。

阿姆斯特丹自由大学的安全研究员Kaveh Razavi表示:“从你按下电源键的那一刻起,谷歌就想确保它们能够准确地验证第一条指令执行之前发生的所有事情的顺序。”

如果固件生成的代码与芯片预期的代码不匹配,OpenTitan将终止整个启动过程。

“如果你不信任机器能够启动的程序,那就没什么可说的。”lowRISC董事会成员Gavin Ferris说,“这和操作系统的功能无关,如果在操作系统启动时你已经受到了威胁,这是完全有可能的,到那时你将束手无策。”

即时威胁

在较低水平上监视硬件的供应链攻击的风险是非常现实的,而且这种攻击的代价低得惊人。

Hansen说:“想想我们数据中心有数百万台服务器:基板管理控制器、网络接口控制器以及这些主板上的各种芯片。”他表示,安全性必须从芯片硬件开始,“它不能在软件中,因为在启动和加载时您可能就会受到黑客的威胁。”

以MINIX为例,这是一个操作系统,在人们意识到之前,它就被英特尔悄悄地嵌入了超过10亿台机器的CPU上。面对以前完全未知和复杂的操作系统,谷歌开始致力于从其平台中删除专有的、“利用漏洞”和高度特权的代码。

对于谷歌的工程师来说,MINIX是一个他们不知道、不理解、也无法防御的攻击对象。MINIX也是促使谷歌自行制造硬件并开发OpenTitan的催化剂之一。

最先进的黑客组织致力于实现入侵的“持久性”,这样他们不仅可以获得访问权限,还可以在重新启动时仍然存在于被攻破的机器上。实际上,OpenTitan不是灵丹妙药,但它确实可以使攻击者在不触发警报的情况下更难获得持久性。

“对于黑客来说,最理想的情况是,一旦他们破坏了一个节点,他们希望留在那台机器上,即使软件或者其他组件更新了。他们仍然能够观察到底发生了什么。”Razavi说。

他表示:“这些都是敌人,因为他们不仅仅是对破坏基础设施感兴趣。如果在任何时候他们想要你在某些方面做出妥协,他们在基础设施上就已经抓住了你的把柄。你可以想象,那些东西大部分都涉及隐私。”

但云服务供应商需要担心的不仅仅是这些高级威胁。最糟糕的情况是,一旦一个老练的黑客发现了一个特别糟糕的漏洞,那么任何人都将可以使用这台机器。在今年早些时候,IBM不得不解决这个问题,因为研究人员发现他们可以利用低级固件的漏洞,在客户使用和重新启动的过程中持续监视这台机器。

Hansen说:“每个级别都有出现错误代码的可能。发现这种错误的唯一方法是从一开始就检验代码是否是那个你需要的代码。”